软件简介

云锁是领先的主机安全解决方案、云锁cwpp云工作负载保护平台,云锁功能包括主机安全加固、网站安全、应用自适应安全、rasp、微隔离、流可视化、主机安全、cwpp、asve,云锁能帮助企业建立主机端一体化安全防护能力。

软件简介:

云锁是领先的主机安全解决方案(cwpp云工作负载保护平台),支持windows/linux服务器跨平台实时、批量、远程安全管理。云锁会7*24小时无间断守护业务系统,持续对企业业务系统进行学习并识别业务的风险点,通过防御模块减少风险面,在检测到未知威胁和业务资产变更时,能自动调整安全策略,帮助用户有效抵御CC攻击、SQL注入、XSS跨站攻击、溢出攻击、暴力破解、提权等黑客攻击,及病毒、木马、后门等恶意代码。发生安全事件后,云锁能自动回溯攻击过程,并形成事件分析报告,为企业提供入侵取证及攻击源分析的能力。进而形成“业务资产管理 - 风险识别 - 安全防御 - 威胁感知 - 攻击事件回溯”的一体化安全防御体系。

软件特征:

云计算时代主机安全面临的挑战

云上的安全边界越来越模糊,依靠传统的硬件堆叠的安全防御方式已经很难解决云上的安全问题。 CC、SQL注入、XSS跨站等黑客攻击以及后门、webshell等恶意代码时刻威胁企业的信息安全

云锁是中国用户总量领先的主机安全产品,在国际上率先达到Gartner定义的cwpp(云工作负载保护平台)标准,兼容多种虚拟化架构和操作系统,可以高效支撑现代混合数据中心架构下的主机安全需求。

云锁基于服务器端轻量级agent,安全加固服务器操作系统及应用,云锁waf探针、rasp探针、内核加固探针能有效检测与抵御已知、未知恶意代码和黑客攻击;同时云锁融合资产管理、微隔离、攻击溯源、自动化运维、基线检查等强大功能,帮助用户高效安全运维服务器。

应对未知安全威胁

传统基于签名的防护手段应对未知威胁往往效果堪忧,而且会让防护架构变的愈发臃肿,云锁采用RASP、ASVE、沙盒三大基于异常行为的检测技术,可有效检测并防御未知威胁。云锁通过RASP技术对应用系统的流量、上下文、行为进行持续监控,识别及防御已知及未知威胁,能有效防御SQL注入、命令执行、文件上传、任意文件读写、反序列化、Struts2等基于传统签名方式无法有效防护的应用漏洞;云锁独创虚拟化安全域技术(ASVE),通过将应用进程放入虚拟化安全域内,限制应用进程权限,防止黑客利用应用程序漏洞提权、创建可执行文件等非法操作;云锁基于脚本虚拟机(沙盒)的无签名Webshell检测技术,有效检测各种加密、变形的Webshell。

东西向移动如何防御?

防御入侵内网后的东西向移动

云锁采用微隔离和流可视化技术来重新定义虚拟网络边界和监控内部网络信息流动,云锁能细粒度控制每台主机与外部及业务内部网络间的网络通信,防止攻击者入侵内部业务网络后的东西向移动(lateral movement),同时云锁可自定义基于角色的访问控制策略,可帮助管理快速配置海量服务器的访问规则。

hadow IT

带来的安全风险如何避免

云计算的快速发展,可以帮助业务快速上线,但也会导致安全方案的部署慢于业务系统的上线速度,也就造成了影子IT(Shadow IT),未经防护的业务系统给黑客留下了攻击时间窗。云锁通过对业务系统持续学习,能自动发现并跟踪业务信息资产的变更(包括服务器、服务器上运行的软件、网站、以及web应用类型等),云锁并采用交互式安全检测技术(IAST)自动识别出发生变更的业务资产的安全风险(包括危险端口、安全漏洞、恶意代码、敏感信息泄露等),避免Shadow IT带来的安全风险。

如何安全加固服务器

安全加固服务器并建立风险评估与跟踪机制

云锁通过内核探针加固操系统,提高系统自身的安全性和抗攻击能力,保护系统核心文件,支持windows、linux(centos、redhat、Ubuntu、suse、麒麟)操作系统;通过禁止操作系统中无用的服务,提高系统安全性,同时减低系统资源占用。

云锁可对服务器安全配置进行全面、高效的基线检查,包括检查系统弱口令、检查克隆账户、检查计划任务等,并为每台服务器建立风险档案及风险评分机制,持续跟踪每台服务器的安全状态,帮助管理员更好的了解整个业务系统的安全动态。

快速响应安全事件

自动回溯攻击过程,快速定位风险点

当安全事件发生后,您是否还在靠查日志的方式,来寻找攻击来源和攻击方式?是时候告别落后、低效的攻击溯源方式了!云锁能自动将安全事件从海量的日志中抽离并关联,自动回溯攻击过程,并提供对安全事件进行跟踪管理,帮助企业快速定位并修复黑客入侵时利用的风险点。采用基于异常行为的检测技术,能有效检测未知威胁,是安全人员对抗高级持续性威胁(APT)的利器。

官方新闻:

椒图科技李栋:主机的未知安全威胁检测与防御

近日,椒图科技副总裁李栋出席北京网络安全大会(BCS 2019),并发表主题演讲《主机的未知安全威胁检测与防御》。

李栋指出,目前勒索病毒、一句话木马、0day、东西向移动等针对主机的恶意代码和黑客攻击日益增多,传统的防御手段依靠安全规则和设备堆叠,对于未知攻击和新型恶意代码缺乏防御能力。

李栋以weblogic反序列化漏洞 (CNVD-C-2019-48814)为例,指出目前针对未知攻击的手段大多是牺牲业务保安全,在0day漏洞没有修复之前,客户多大只能暂停服务或者隔离主机,这都会导致业务的中断;即使有补丁可打,客户修复漏洞的平均时长也高达38天(据TCELL发布《2018年第二季度生产环境Web应用程序安全报告》统计),这都会给黑客创造足够的attack free空窗期,等到客户修复完漏洞,业务系统可能早已被黑客入侵。

漏洞永远补不完,但黑客在入侵产生提权、进程自我复制、监听原始套接字、执行一句话木马、创建可执行文件、创建克隆账户等异常行为却有迹可循,在了解黑客入侵行为轨迹后,在系统和应用两个层面监控和拦截,用安全机制补充安全规则,以有限的行为防御无限的漏洞。

内核加固

通过构建内核探针对端口扫描、反连shell、进程自我复制、监听原始套接字等黑客在入侵产生的多种异常行为进行监控及防护,同时会对系统中的二进制文件创建、进程创建、进程外连、linuxshell操作命令等行为进行监控和防护,实现主机内核加固。

应用权限控制

从内核层实现应用权限控制,限制应用过高权限,防止提权、创建可执行文件等操作。

WAF探针

工作于IIS、Apache、Nginx等web中间件内部,基于防护规则(数字签名)对WEB流量进行监控及过滤,具备所有硬件WAF的防护能力及功能。

RASP(runtime applicationself-protection)

RASP探针工作于ASP、PHP、Java等脚本语言解释器内部,区别于传统WAF基于流量规则的防护方式,RASP探针是基于脚本行为(无规则)的方式进行漏洞攻击识别及防护,RASP探针会对WEB流量以及 文件操作及数据库操作等行为进行监控,在脚本解析、命令执行等关键点上进行监控和拦截,能有效防御SQL注入、任意命令执行、文件上传、任意文件读写、Weblogic反序列化、Struts2等基于传统签名方式无法有效防护的未知安全漏洞,是对传统WAF的有效补充。

李栋指出,单台主机安全不等于业务系统安全,无论核心业务的安全防御能力有多强,在默认“内网相互信任”的前提下,只要业务系统中存在防护薄弱的主机,一样可以被攻击者利用东西向移动攻破。在现行的业务体系下,无需改变架构,通过流可视化、微隔离技术即可构建主机端的零信任安全模型。

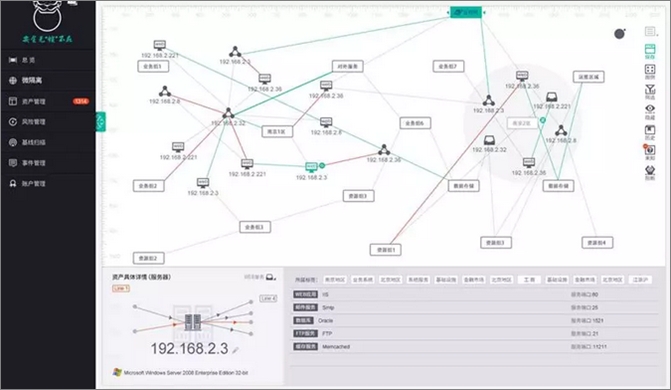

流可视化(Flow visibility)

通过监控业务系统数据流并将其可视化,帮助安全运维人员实时准确把握业务系统内部网络信息流动情况。

流可视化的功能可以识别到:业务资产可视化;业务资产间访问关系可视化;流量信息可视化;访问端口可视化以及访问数量可视化等。

微隔离(Micro-segmentation)

是主机端分布式防火墙技术,可以细粒度控制主机、主机应用间的访问关系:

东西向流量防护

可以基于角色、标签定义主机、主机应用间的细粒度访问控制策略。比如在一个安全域内允许A类主机(如web服务器)去访问B类主机(如数据库),其他类型的主机去访问B类主机将被禁止;或者A类主机的web应用可以去访问B类主机的数据库应用,A类主机的其他应用访问B类主机的数据库应用将被禁止。

南北向流量防护

解决主机非法外连问题,可以定义主机允许访问的特定的IP段、域名,不在规则外的访问将被禁止。